在當今高度分布式的互聯(lián)網(wǎng)應用架構中,消息隊列已成為系統(tǒng)解耦、異步通信和流量削峰的關鍵組件。隨著系統(tǒng)規(guī)模的擴大和安全威脅的日益復雜,如何在保證高性能和高可用的確保消息隊列系統(tǒng)的安全性,成為軟件架構師和開發(fā)者面臨的重要挑戰(zhàn)。本文將探討分布式消息隊列的核心設計原則,并深入分析網(wǎng)絡與信息安全在消息隊列軟件開發(fā)中的關鍵實踐。

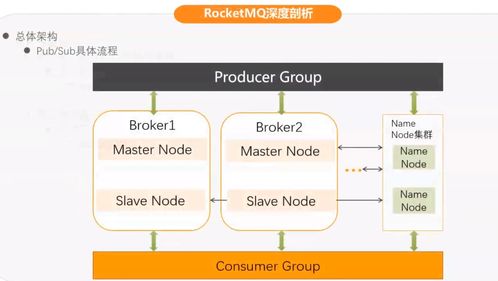

一、分布式消息隊列的核心架構設計

1. 高可用與容錯設計

現(xiàn)代分布式消息隊列通常采用多副本機制確保數(shù)據(jù)可靠性。主流的實現(xiàn)方式包括:

- 主從復制模式:主節(jié)點處理寫請求,從節(jié)點同步數(shù)據(jù)并提供讀服務

- 多主復制模式:多個節(jié)點均可處理讀寫請求,通過一致性協(xié)議解決沖突

- 分區(qū)復制模式:將數(shù)據(jù)分片存儲在不同節(jié)點,每個分片擁有多個副本

容錯機制通過心跳檢測、故障轉(zhuǎn)移和自動恢復等策略,確保單點故障不影響整體服務。

2. 消息持久化策略

消息持久化是保證數(shù)據(jù)不丟失的基礎,常見方案包括:

- 寫前日志(WAL):所有操作先記錄日志再執(zhí)行

- 順序追加寫入:利用磁盤順序?qū)懙母咝阅芴匦?/li>

- 多級存儲:熱數(shù)據(jù)存內(nèi)存,冷數(shù)據(jù)存磁盤或?qū)ο蟠鎯?/li>

3. 負載均衡與彈性伸縮

通過一致性哈希算法分配消息分區(qū),實現(xiàn)負載均衡。監(jiān)控系統(tǒng)資源使用率,自動觸發(fā)水平擴展或收縮,應對流量波動。

二、網(wǎng)絡通信安全設計

1. 傳輸層安全(TLS/SSL)

所有節(jié)點間通信必須啟用TLS加密,包括:

- 雙向認證:服務端和客戶端相互驗證證書

- 完美前向保密:使用ECDHE密鑰交換算法

- 協(xié)議與加密套件配置:禁用不安全的協(xié)議版本和加密算法

2. 網(wǎng)絡隔離與訪問控制

- 虛擬私有云(VPC)部署:將消息隊列集群部署在私有網(wǎng)絡環(huán)境

- 安全組與網(wǎng)絡ACL:嚴格限制入站和出站規(guī)則

- 零信任網(wǎng)絡架構:默認不信任任何內(nèi)部請求,每次訪問都需要驗證

3. DDoS防護機制

- 流量清洗:識別并過濾惡意流量

- 速率限制:基于客戶端、主題、隊列等多維度限流

- 彈性帶寬:與云服務商合作提供突發(fā)帶寬能力

三、消息安全與隱私保護

1. 端到端加密

敏感業(yè)務消息應在生產(chǎn)者端加密,消費者端解密,確保傳輸和存儲過程中消息內(nèi)容不可見:`python

# 偽代碼示例

message = {

"header": {"topic": "orderpaid", "version": "1.0"},

"body": encryptaesgcm(plaintext, key, nonce),

"metadata": {"encryption": "AES-256-GCM", "keyid": "kmskey001"}

}`

2. 訪問控制與權限管理

實現(xiàn)細粒度的權限控制模型:

- 基于角色的訪問控制(RBAC):定義生產(chǎn)者、消費者、管理員等角色

- 屬性基訪問控制(ABAC):結合環(huán)境屬性動態(tài)決策

- 最小權限原則:每個客戶端僅授予必要權限

3. 消息完整性驗證

- 數(shù)字簽名:使用HMAC或數(shù)字簽名算法驗證消息來源

- 防篡改機制:消息頭包含哈希值,消費時重新計算驗證

- 序列號檢查:防止消息重放攻擊

四、運維安全與審計

1. 密鑰管理系統(tǒng)

- 集中式密鑰管理:使用KMS或HSM管理加密密鑰

- 密鑰輪換策略:定期自動更新密鑰

- 密鑰訪問審計:記錄所有密鑰使用操作

2. 安全監(jiān)控與告警

- 異常行為檢測:機器學習識別異常訪問模式

- 實時告警:配置安全事件閾值,及時通知運維人員

- 安全信息與事件管理(SIEM):集成到企業(yè)安全運營中心

3. 審計日志

記錄所有安全相關操作:

- 身份驗證日志:登錄成功/失敗記錄

- 授權日志:權限變更記錄

- 數(shù)據(jù)訪問日志:消息生產(chǎn)、消費、刪除操作

- 管理操作日志:集群配置變更記錄

五、合規(guī)與數(shù)據(jù)保護

1. 數(shù)據(jù)生命周期管理

- 數(shù)據(jù)分類分級:識別敏感數(shù)據(jù),實施差異化保護

- 數(shù)據(jù)保留策略:根據(jù)合規(guī)要求設置保留期限

- 安全刪除:使用安全擦除算法徹底刪除數(shù)據(jù)

2. 多租戶隔離

- 邏輯隔離:通過命名空間、租戶ID實現(xiàn)邏輯分離

- 物理隔離:關鍵客戶使用獨立集群

- 資源配額:限制每個租戶的資源使用量

3. 合規(guī)性支持

- GDPR合規(guī):支持數(shù)據(jù)主體權利請求處理

- 數(shù)據(jù)本地化:支持特定區(qū)域數(shù)據(jù)存儲要求

- 審計報告:生成合規(guī)性審計報告

六、開源方案的安全增強實踐

即使是成熟的Apache Kafka、RabbitMQ、RocketMQ等開源消息隊列,在生產(chǎn)環(huán)境中也需要進行安全加固:

- Kafka安全配置:啟用SASL認證、SSL加密、ACL授權

- RabbitMQ加固:配置TLS、使用外部認證后端、限制默認guest賬戶

- 自定義插件開發(fā):開發(fā)安全插件實現(xiàn)企業(yè)特定安全要求

七、未來安全挑戰(zhàn)與趨勢

- 量子安全加密:為后量子時代準備抗量子攻擊算法

- 機密計算:使用SGX、TDX等可信執(zhí)行環(huán)境保護使用中的數(shù)據(jù)

- AI驅(qū)動的安全運維:利用人工智能預測和防御新型攻擊

###

設計一個既高性能又安全的分布式消息隊列系統(tǒng)需要全方位考慮架構設計、網(wǎng)絡安全、數(shù)據(jù)保護等多個維度。安全不是單一功能,而是貫穿于系統(tǒng)設計、開發(fā)、部署、運維全生命周期的持續(xù)過程。通過實施縱深防御策略,結合自動化安全工具和嚴格的安全流程,我們能夠構建出真正可靠、可信的分布式消息基礎設施,為業(yè)務創(chuàng)新提供堅實的技術基石。

在實際開發(fā)中,建議組建專門的安全架構團隊,定期進行安全評估和滲透測試,保持對最新安全威脅的警惕,持續(xù)改進系統(tǒng)的安全防護能力。只有將安全思維融入每個設計決策和代碼行,才能在分布式系統(tǒng)的復雜環(huán)境中建立起真正的信任。